Ramnit es una botnet que ganó popularidad en la década de 2010 debido a su capacidad de propagación. Tras desmantelar su infraestructura en 2015, su actividad decayó, pero un año después empezó a recuperarse, no solo volviendo al top 5 de troyanos del mercado, sino manteniendo su actividad hasta el día de hoy. Según los sistemas de detección de ESET, actualmente es una de las cuatro amenazas más activas en América Latina, con más de 180.000 detecciones en los primeros tres meses de 2023.

Ramnit emergió como la familia de malware con mayor número de apariciones con una participación del 34,4 %. La actividad de Ramnit ha aumentado significativamente desde el año pasado, cuando su participación era solo del 3,4%. Este gusano malicioso se propaga a través de correos electrónicos no deseados que contienen enlaces a sitios web infectados y roba información financiera.

Uso de Ramnit por ciberdelincuentes

El malware Ramnit ha sido utilizado por varios grupos de ciberdelincuentes y se ha incluido en varias campañas de ataque. Por ejemplo, se combinó con el troyano Qakbot para robar datos bancarios en América Latina y en todo el mundo.

En febrero de 2015, el FBI lanzó una operación internacional para acabar con esta botnet. La operación se llevó a cabo en cooperación con las autoridades de varios países, incluidos el Reino Unido y los Países Bajos, así como con funcionarios de seguridad de otros países. Con este fin, los agentes del FBI han localizado e identificado servidores utilizados para controlar y coordinar actividades maliciosas. Luego, varios equipos de respuesta a incidentes de todo el mundo trabajaron para desactivar los servidores y bloquear el tráfico de red asociado con la botnet Ramnit.

El 24 de febrero 2015, el Centro Europeo de Delitos Cibernéticos llevó a cabo una operación internacional coordinada contra la botnet Ramnit que infectó 3,2 millones de sistemas en todo el mundo. En la operación participaron investigadores y empresas privadas de diferentes países como Alemania, Italia, Holanda e Inglaterra. Esta operación pudo deshabilitar el Centro de Comando y Control (CandC) y redirigir el tráfico de 300 dominios utilizados por los delincuentes.

Esta operación tuvo un impacto significativo en la capacidad de Ramnit para infectar y controlar dispositivos, y se estima que se eliminaron más de 300,000 equipos “zombie” en todo el mundo. Sin embargo, y como algunos expertos señalaron en su momento, este malware pudo resurgir. Todavía se desconoce si fue con una infraestructura totalmente nueva o si fue porque no se llegó a desmantelar por completo y quedaron nodos de la red anterior sin ser descubiertos.

Componentes de Ramnit

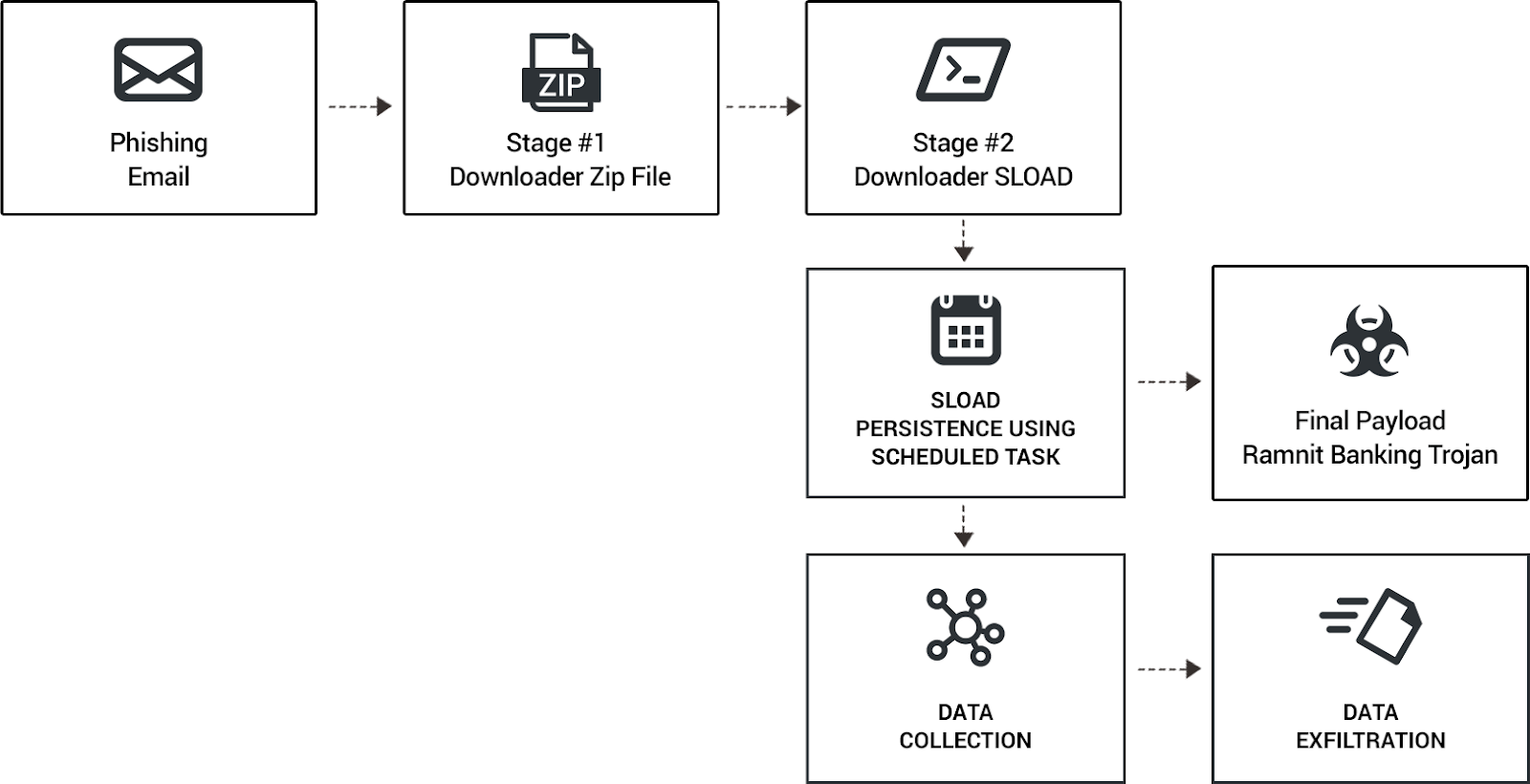

Ramnit se distribuye principalmente por correo electrónico a través de un enlace o un archivo adjunto. La víctima descarga el archivo, se registra una tarea programada para la ejecución del malware almacenado, luego, se colecta la información sensible de la víctima, finalmente, se extrae dicha información del computador. Ramnit contiene seis módulos principales:

- Un escáner de disco para encontrar archivos confidenciales y credenciales bancarias

- Un servidor FTP anónimo para mantener el acceso remoto a una máquina infectada y extraer datos de ella

- Un módulo de red virtual, también para obtener acceso

- Un capturador de FTP para recopilar inicios de sesión para una mayor cantidad de servidores FTP

- Un capturador de cookies, para permitir a los atacantes hacerse pasar por víctimas y secuestrar sesiones web

- Un módulo espía, que no solo monitorea la actividad del usuario, sino que también puede manipular los sitios web de los bancos para solicitar a los usuarios que compartan aún más información, como números de tarjetas de crédito.

Recomendaciones

- Tener un software antivirus confiable actualizado, esto ayudará a evitar cualquier tipo de descarga de malware.

- Actualizar el sistema operativo y aplicaciones para reducir las vulnerabilidades.

- No abrir mensajes o correos electrónicos de cuentas sospechosas, muchas veces este tipo de malware es enviado por correo y se descarga de manera automática.

- Cambiar regularmente las contraseñas, es recomendable usar contraseñas seguras y complejas que ayudan a proteger mejor la información personal.

- Evitar descargar archivos o softwares de fuentes desconocidas, descargar este tipo de archivos puede aumentar el riesgo de infección de los equipos.

- Usar una conexión segura a internet, esto es importante al momento de registrar alguna información personal o financiera en línea.

Fuentes

- https://www.welivesecurity.com/la-es/2023/04/04/botnet-ramnit-malware-muy-activo-america-latina-2023/

- https://www.welivesecurity.com/la-es/2015/02/27/desmantelan-botnet-ramnit-fbi-sigue-zeus/

- https://www.osi.es/es/servicio-antibotnet/info/ramnit

- https://www.eltiempo.com/tecnosfera/novedades-tecnologia/asi-funciona-la-botnet-ramnit-que-amenaza-a-colombia-y-la-region-758363

- https://securelist.com/financial-cyberthreats-in-2022/109219/