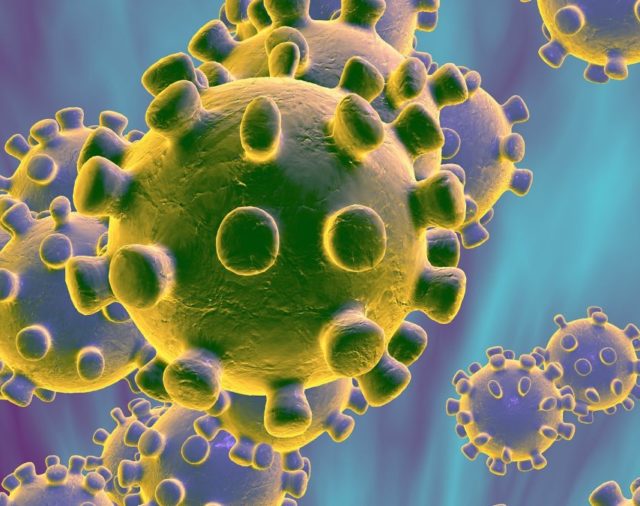

Ante la pandemia de COVID-19, las organizaciones han implementado mecanismos de teletrabajo para seguir operando. Para muchos colaboradores es una novedad y los expone a nuevos riesgos digitales que pueden ser aprovechados por los atacantes, quienes buscan constantemente diversas formas de comprometer la información personal…